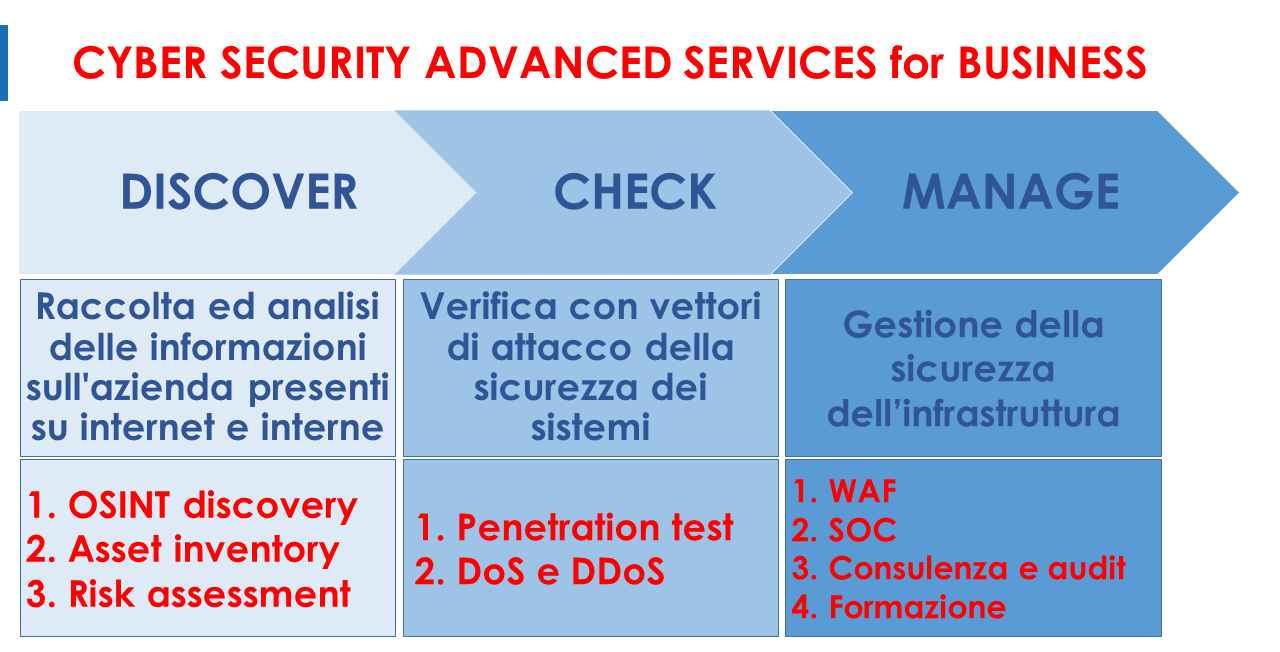

DISCOVER

SCOPRIAMO TUTTE LE INFORMAZIONI PRESENTI IN INTERNET

Qualsiasi attacco informatico inizia con la raccolta di informazioni pubbliche sul dominio, per cui risulta di fondamentale importanza conoscerle, come possono fare gli hacker, per potersi proteggere adeguatamente.

La raccolta delle informazioni è realizzata da un tool proprietario che utilizza la metodologia OSINT (Open Source INTelligence) per analizzare tutte le fonti pubbliche e raccogliere le informazioni esistenti. Questa immensa mole di dati viene poi analizzata dai nostri cyber specialist certificati che selezionano le informazioni significative ed eliminano i falsi positivi.

I risultati di questo servizio sono:

RILEVIAMO ED ANALIZZIAMO TUTTI GLI ASSET ICT IN AZIENDA

Il servizio di inventory di asset informatici serve a rilevare, classificare e conoscere le caratteristiche di tutti gli elementi tecnologici presenti in azienda, quali computer personali, server, dispositivi mobile, stampanti, IoT, ecc.

Una volta inseriti in un apposito archivio, vengono raccolte tutte le caratteristiche hardware e software identificando le versioni installate e grazie al collegamento con le banche dati dei dispositivi e dei sw vengono verificati i livelli di aggiornamento segnalando le vulnerabilità ed il relativo livello di rischio presenti nelle versioni del sw utilizzato e le eventuali patch da applicare.

I risultati di questo servizio sono:

IDENTIFICHIAMO E VALUTIAMO I RISCHI ICT PER IL BUSINESS

Il nostro servizio di risk management informatico serve ad identificare, valutare e gestire i rischi associati all'utilizzo della tecnologia all'interno dell’azienda ed i loro impatti sul business.

I rischi vengono analizzati sotto diversi aspetti in particolare della sicurezza dei dati, della disponibilità dei sistemi all’uso da parte dell’azienda per lo svolgimento delle proprie attività e di conformità ai diversi requisiti normativi vigenti (es. protezione dei dati personali).

I risultati di questo servizio sono:

CHECK

Penetration Test

Attacco DoS o DDoS:

DoS significa Denial of Service e DDoS significa Distributed DoS. Lo scopo è quello di capire il livello di sensibilità dei vari asset ad un sovraccarico di richieste che possono ingenerare il blocco del sistema e valutare gli effetti che può avere questo disservizio sul business

I risultati di questi servizi sono:

MANAGE

Attraverso l’implementazione remota del nostro WAF in cloud è possibile tracciare un perimetro di sicurezza a livello di dominio e attraverso il motore di ruleset che utilizza algoritmi di machine learning avere una protezione istantanea, continua e costante.

Il supporto specialistico remoto, integrato con il servizio WAF, gestito con i nostri esperti disponibili 24x7 consente alle aziende anche di medie dimensioni di disporre, a costi accessibili, di una copertura in termini di gestione della sicurezza della propria azienda paragonabile a quella delle grandi organizzazioni.

I nostri specialisti di sicurezza ed architetture ICT sono in grado di supportarvi nella progettazione delle vostre infrastrutture in un’ottica di massimizzazione della sicurezza e continuità di servizio per garantire il massimo livello di tranquillità.

L’attività di audit sulle norme di riferimento (ISO 27001, protezione dati personali, norme cogenti,…) supporta la vostra azienda nel raggiungere obiettivi di certificazione o compliance normativa.

© Advanced CGS Group SA 2015-2024 - Powered by SpoonDesign